Jak chronić swoje dane osobowe online i zachować bezpieczeństwo w mediach społecznościowych

Ładowność łącza była niczym nieszkodliwa. Po kliknięciu dostarczył niszczycielsko skuteczny program szkodliwego oprogramowania, który przejął kontrolę nad urządzeniami ofiar, kooperując z nich w nieznanym celu.

Biorąc pod uwagę zawody ofiar i poświadczenia bezpieczeństwa, nie było to typowe naruszenie bezpieczeństwa, a jego pełne konsekwencje mogą nie być jeszcze znane. Niemniej jednak jest to wyraźny przykład wyrafinowania cyberprzestępców w czarnym kapeluszu i złośliwych aktorów państwowych - i otrzeźwiające przypomnienie, że wszyscy możemy wiele stracić z nieostrożnego korzystania z mediów społecznościowych, nawet jeśli nie znamy tajemnic państwowych.

Oto dokładniejsze spojrzenie na najczęstsze zagrożenia dla codziennych użytkowników mediów społecznościowych oraz kilka prostych wskazówek, jak zachować bezpieczeństwo na cyfrowym placu publicznym.

Najważniejsze zagrożenia związane z mediami społecznościowymi dla codziennych użytkowników

Niektóre z tych zagrożeń wiążą się z próbą lub udaną kompromisem konta. Inne dotyczą kradzieży danych osobowych lub danych uwierzytelniających niezwiązanych bezpośrednio z danymi kontami mediów społecznościowych. Jeszcze inni starają się nękać właścicieli kont bez narażania ich kont lub kradzieży danych osobowych.

1. Kradzież tożsamości

Podobnie jak poczta elektroniczna i handel elektroniczny, media społecznościowe są powszechnym środkiem kradzieży tożsamości. Oszuści, którzy chcą ukraść poufne informacje, takie jak nazwy użytkowników, hasła, numery kont i osobiste numery identyfikacyjne, stosują taktyki, w tym:

- Udawanie upoważnionych przedstawicieli. Atakujący mogą podszywać się pod zaufane osoby lub organizacje i żądać poufnych informacji. Ta taktyka jest powszechnie znana jako phishing, a jej mniej wprawni praktykujący bez wątpienia zatykają folder spamu podczas czytania.

- Bezpośrednie wiadomości biznesowe lub zatrudnienie Propozycje. To jest wersja oszustwa e-mail „książę nigeryjski” w mediach społecznościowych: oferta zbyt dobrej, by być nieoczekiwaną gratką lub niemożliwością, aby nie stracić okazji biznesowej, która - niespodzianka, niespodzianka - nie skończy się dobrze.

- Zgłaszanie próśb o autoryzację po. Prawidłowo wykonane, jest to przekonująca strategia. Ostrzega, że ktoś w Twojej sieci oznaczył Cię tagiem w poście lub zdjęciu, być może o charakterze lubieżnym, i prosi o Twoją zgodę, zanim treść zostanie opublikowana. Po wprowadzeniu danych logowania do mediów społecznościowych jest już za późno.

Złodzieje tożsamości są nieskończenie kreatywni, więc nie zakładaj, że każda próba kradzieży twoich danych osobowych lub poświadczeń za pośrednictwem mediów społecznościowych będzie wyglądać tak. W razie wątpliwości nie angażuj się.

Pro wskazówka: Identity Guard to świetny sposób na monitorowanie kredytu. Za niewielką miesięczną opłatą będą wykorzystywać sztuczną inteligencję IBM Watson do przetwarzania miliardów informacji, ostrzegając o potencjalnym zagrożeniu. Będą monitorować Twój numer ubezpieczenia społecznego, numery kart kredytowych, konta bankowe, numer ubezpieczenia zdrowotnego i inne, aby pomóc Ci chronić twoją tożsamość, monitorując go w ciemnej sieci.

2. Podszywanie się

Złośliwi aktorzy mogą podszywać się pod inne osoby w mediach społecznościowych lub „fałszować” je, nie uzyskując kontroli nad kontami. Wyrafinowane, trwałe próby podszywania się pod inne osoby nazywane są kampaniami „inżynierii społecznej”, ponieważ zmuszają ludzi i organizacje w sieci do zaakceptowania cię jako legalnego źródła informacji, których nie stworzyłeś ani nie autoryzowałeś. Ponieważ kampanie personifikacji wymagają więcej wysiłku niż inne oszustwa, zwykle są skierowane do konkretnych osób lub organizacji.

Kampanie personifikacji polegają na utworzeniu fałszywego konta, które przypomina konto ofiary, wraz z ogólnym zdjęciem właściciela konta w domenie publicznej i niemal identycznym uchwytem, zazwyczaj z brakującym, dodanym lub zmienionym pojedynczym znakiem.

Długotrwała kampania podszywania się może obejmować tygodnie lub miesiące „inkubacji”, podczas których konto oszusta publikuje treści, które nie budzą zastrzeżeń, i stale zyskuje obserwujących. Po tym często następuje aktywny okres, podczas którego zachowanie konta oszusta ma na celu zdyskredytowanie lub zawstydzenie ofiary. Konta Impostor mogą również rozprzestrzeniać złośliwe łącza, złośliwe oprogramowanie lub oba te elementy. (Więcej o tych poniżej.)

Wszystkie platformy mediów społecznościowych podejmują środki zaradcze przeciwko przejrzystym próbom podszywania się pod inne osoby, ale w niektórych sieciach problem jest przytłaczający. Problem fałszywego konta na Twitterze jest szczególnie poważny, chociaż nie wszystkie fałszywe konta na Twitterze są oszustami. Miliony fałszywych kont to albo automatyczne boty zbudowane w celu wzmocnienia treści tworzonych przez inne konta, albo konta trolli kontrolowane przez ludzi utworzone w celu nękania innych użytkowników lub rozpowszechniania fałszywych wiadomości.

3. Rejestracja konta

Konta „przechwycone” to legalne konta przejmowane przez atakujących, którzy mogą przejąć kontrolę poprzez:

- Nakłanianie ofiary do klikania złośliwego linku do bezpośredniej wiadomości

- Włamanie się do konta ofiary za pośrednictwem samej sieci lub strony trzeciej, często w ramach większego włamania

- Odgadywanie hasła ofiary

- Sprawdzanie danych logowania z innej zagrożonej lokalizacji, takiej jak zhakowane konto Google

Przechwycone konta są często włączane do botnetów używanych do rozprzestrzeniania złośliwych linków lub materiałów budzących zastrzeżenia. Moje własne konta w mediach społecznościowych otrzymywały bardzo dużo źle opracowanych, budzących zastrzeżenia botnetów, zwykle o charakterze pornograficznym.

Ataki przechwytujące mogą również atakować określonych użytkowników. Takie ukierunkowane ataki mogą mieć osobiste motywacje, takie jak zemsta. Kiedy ofiara jest dobrze znana, napastnicy mogą mieć na myśli rozgłos lub konkretne cele polityczne.

4. Złośliwe oprogramowanie

„Złośliwe oprogramowanie” to ogólne określenie szkodliwych programów, które infiltrują urządzenia ofiar i biorą udział w licytacjach osób atakujących. Obejmuje:

- Wirusy. Podobnie jak wirusy biologiczne, wirusy komputerowe infekują „czyste” programy na urządzeniu hosta i same się replikują, niszcząc zainfekowany program. Wirusy są trudne do złagodzenia; najczęstszym rozwiązaniem jest usunięcie zainfekowanego programu.

- Robaki. Robaki „zakopują się” w urządzeniu hosta bez jawnej akcji ze strony właściciela systemu. Rozprzestrzeniają się jak pożar, czasem przemierzają świat w ciągu kilku godzin.

- Ransomware. Ta coraz popularniejsza odmiana szkodliwego oprogramowania szyfruje pliki systemu hosta, blokując prawowitego użytkownika, dopóki ofiara nie zapłaci okupu za kryptowalutę. Chociaż ataki ransomware są kosztowne dla nieprzygotowanych, pełna kopia zapasowa systemu w chmurze lub zewnętrzne urządzenie pamięci masowej jest wystarczającym rozwiązaniem w większości przypadków.

- Trojany. Trojany naśladują legalne aplikacje, nakłaniając właścicieli systemów do infekowania własnych urządzeń. Najbardziej przebiegłe trojany podszywają się pod aplikacje anty-malware lub „czyszczące pliki”, które rzekomo poprawiają wydajność systemu.

- Programy szpiegujące. Programy szpiegujące czają się w cieniu pozornie zdrowych systemów, cicho monitorując aktywność użytkowników. Jedną z bardziej powszechnych i potencjalnie destrukcyjnych funkcji programów szpiegujących jest rejestrowanie naciśnięć klawiszy, co zapewnia całkowitą widoczność wszelkich informacji wprowadzanych przez użytkownika, w tym haseł i osobistych numerów identyfikacyjnych.

5. Doxxing

Doxxing to czynność polegająca na publicznym „wyjściu na zewnątrz”, zwykle przez opublikowanie prywatnych informacji o niej lub jej działaniach. Jest często używany jako forma zemsty lub zemsty - innymi słowy, aby wyrównać lub ukarać rywala. Doxxing jest niezgodny z konsensusem i często, ale nie zawsze, występuje bez konkretnej wiedzy ofiary.

Chociaż doxxing nie zawsze jest celem i często wpływa na więcej niż jedną osobę na raz, jest ogólnie celowy. Na przykład, New York Times donosi, że doxxing jest coraz bardziej powszechny wśród ideologicznych antagonistów. Chociaż możesz wierzyć, że promowanie rasowych, rasistowskich ideologii jest korzystne, może dojść do szkód ubocznych, co ilustruje raport New York Times na temat profesora Arkansas błędnie zidentyfikowanego jako uczestnik neonazistowskiego marszu w Charlottesville w stanie Wirginia w sierpniu 2017 r..

6. Molestowanie i dokuczanie w sieci

Nękanie w Internecie i dokuczanie w Internecie przybierają wiele form i stopni, od łatwych do zignorowania trollingu po gwałtowne, konkretne zagrożenia dla życia i mienia.

Molestowanie i dokuczanie w Internecie są szczególnie niepokojące dla nieletnich i ich rodziców. Zgodnie z amerykańskim Departamentem Edukacji, suplementem do przestępstw szkolnych z 2015 r. Do National Crime Victimization Survey, mniej więcej jeden na pięciu uczniów zgłosił jakąś formę zastraszania w okresie objętym ankietą. System kontroli ryzyka zachowań młodzieży w Centrum Kontroli Chorób w 2017 r. Stwierdził, że około 15% uczniów szkół średnich doświadczyło cyberprzemocy w okresie objętym ankietą. Niestety, uporczywe, ukierunkowane nękanie jest częstym czynnikiem przyczyniającym się do samookaleczeń i samobójstw wśród młodych ludzi i niektórych dorosłych.

Przykłady nękania w mediach społecznościowych i cybernękania obejmują:

- Rozpowszechnianie plotek lub Innuendo. Nawet jeśli treść jest dokładna lub wiarygodna, uporczywe rozpowszechnianie obraźliwych informacji na temat osoby niepublicznej bez jej zgody stanowi prześladowanie. To samo dotyczy bezpodstawnych plotek i insynuacji. Może się to zdarzyć z lub bez wiedzy celu.

- Publikowanie szkodliwych treści. Najbardziej skandalicznym przykładem tego jest „zemsta pornograficzna”, niezgodne z prawem publikowanie lub udostępnianie treści jednoznacznie nieprzeznaczonych do publicznego rozpowszechniania, często przez byłego bliskiego partnera. Pornografia zemsta jest nielegalna w większości stanów, nawet gdy ofiara jest pełnoletnia, a treść została stworzona za ich zgodą. Inne przykłady obejmują zdjęcia lub filmy osób w etycznie lub prawnie zagrożonych pozycjach, takich jak zemdlone pijanie lub spożywanie nielegalnych narkotyków.

- Podszywanie się pod ofiarę. Nękanie nie zawsze jest celem podszywania się lub kampanii inżynierii społecznej, ale jest na tyle powszechne, że wymaga wzmianki. Podszywanie się pod ofiarę prześladowania to skuteczny sposób na zdyskredytowanie ich przed przyjaciółmi, znajomymi, współpracownikami i potencjalnymi pracodawcami.

- Spamowanie prywatnych wiadomości lub publicznych wzmianek. Chociaż granica między społecznie akceptowalną komunikacją a molestowaniem jest niewyraźna, staje się wyraźnym problemem, gdy agresor nie reaguje na wyraźne i powtarzające się prośby celu o zatrzymanie. Takie nękanie może nastąpić publicznie w publicznym profilu lub wzmiankach o celu, prywatnie za pośrednictwem bezpośrednich wiadomości widocznych tylko dla agresora i celu lub obu naraz.

- Udostępnianie treści zawierających przemoc lub niepokojących. Niepożądane udostępnianie treści zawierających przemoc lub niepokojących stanowi prześladowanie, nawet jeśli nie stanowi wyraźnego zagrożenia. Typowe typy kontrowersyjnych treści to przemoc w postaci kreskówek lub pornografia, ale to odbiorca określa granicę między kontrowersyjnymi a dozwolonymi treściami.

- Szczególne zagrożenia. Konkretne, ukierunkowane groźby przemocy lub upokorzenia są zawsze niedopuszczalne i mogą narazić agresora na roszczenia cywilne lub oskarżenia karne.

Wskazówki, jak zachować bezpieczeństwo w mediach społecznościowych

Te wskazówki mające na celu zwiększenie bezpieczeństwa mediów społecznościowych są tymi, których może przestrzegać każdy użytkownik mediów społecznościowych; nie musisz być ekspertem. W stosownych przypadkach odnotowuje się koszty początkowe i bieżące.

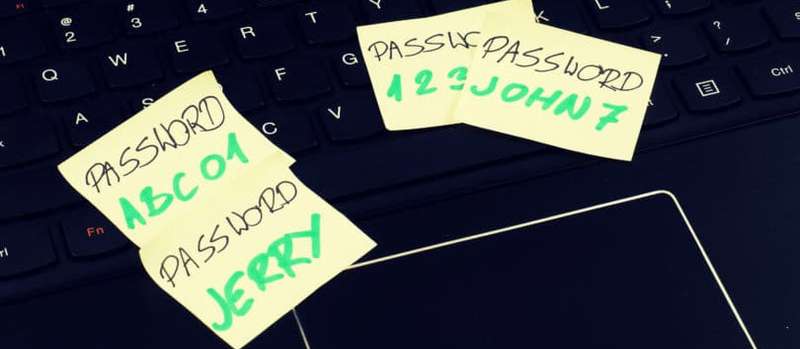

1. Ćwicz nienaganną higienę hasła

Twoje hasło jest pierwszą linią obrony przed hakerami, którzy chcą narazić twoje konto. Upewnij się, że to odstraszający dźwięk. Postępuj zgodnie z tymi wskazówkami dotyczącymi higieny haseł, aby udaremnić zautomatyzowane programy zgadywania haseł i tych, którzy znają Cię wystarczająco dobrze, aby wydedukować prawdopodobne hasła.

- Nigdy nie używaj ponownie haseł. Każde konto, które posiadasz, bez względu na to, jak trywialne lub rzadko go używasz, powinno mieć własne hasło, kropkę. Jeśli hakerzy naruszą konto zabezpieczone wspólnym hasłem, każde konto zabezpieczone tym hasłem jest zagrożone.

- Często zmieniaj hasła. Zmieniaj hasła przynajmniej co miesiąc, nawet jeśli nie masz powodu podejrzewać niczego niezwykłego. Często występuje opóźnienie między kradzieżą danych logowania a kompromisem lub przejęciem zabezpieczonego konta.

- Używaj skomplikowanych haseł nienaukowych. Spraw, aby hasła były jak najbardziej losowe i skomplikowane, jak to możliwe. Unikaj angielskich słów i gramatyki i dołącz losowe ciągi liter, cyfr i znaków specjalnych.

- Unikaj łatwych do odgadnięcia haseł. Wyklucza to „Hasło1” i wszystkie jego warianty, ale także spersonalizowane hasła, które może odgadnąć ktoś, kto cię zna - lub ma dostęp do publicznych części twoich profili mediów społecznościowych. Na przykład, unikaj wpisywania nazwisk swoich dzieci, rodziców, rodzeństwa, zwierząt domowych, rodzinnego miasta, alma mater lub pracodawcy.

- Użyj generatora losowych haseł. Losowo generowane hasła przechodzą testy „złożone”, „bezsensowne” i „niespersonalizowane”. Jeśli martwisz się o bezpieczeństwo tych aplikacji, użyj ich do wygenerowania ciągu początkowego, a następnie zmodyfikuj znaki przed ustawieniem hasła. Niektóre przeglądarki mają wbudowane generatory haseł, a twoje urządzenie może mieć jeden wstępnie zainstalowany.

- Przechowuj hasła w bezpieczny sposób. Zapamiętywanie wszystkich haseł jest najtrudniejsze. Zapisz je wszystkie ręcznie lub wpisz je na urządzeniu niepodłączonym do Internetu i przechowuj w bezpiecznym miejscu w domu lub biurze. Nie zapisuj dokumentu z hasłem na dysku twardym lub w chmurze.

- Zastanów się nad renomowanym menedżerem haseł. Wiele osób przysięga na menedżerów haseł lub bezpieczne aplikacje, które bezpiecznie przechowują hasła do kont, więc nie musisz ich zapisywać w pamięci. Menedżerowie haseł są niezaprzeczalnie wygodni, a najbardziej renomowani są na ogół bezpieczni. Ale żaden menedżer haseł nie jest idealny, a niektóre są wręcz szkicowe. Ostrożnie rozważ swoje opcje i zastanów się nad recenzjami stron trzecich, zanim zdecydujesz się na jedną. Jednym z naszych ulubionych jest 1Password.com. Oczekuj zapłaty w dowolnym miejscu od 10 do 40 USD za program premium.

2. Użyj uwierzytelniania dwuskładnikowego

W miarę możliwości używaj uwierzytelniania dwuskładnikowego (2FA) jako dodatkowego zabezpieczenia konta, nawet jeśli nie jest to ustawienie domyślne w witrynie, na którą się logujesz. Konta chronione przez uwierzytelnianie dwuskładnikowe wymagają dwóch oddzielnych poświadczeń dostępu, bez nazwy użytkownika. Pierwszym czynnikiem jest zazwyczaj, ale nie zawsze, tajne hasło. Drugi to zazwyczaj unikatowy kod numeryczny lub znakowy dostarczany za pośrednictwem wiadomości SMS (SMS), e-mail, połączenia telefonicznego lub innych środków na konto kontrolowane przez upoważnionego użytkownika.

Wybierz SMS jako wektor dla drugiego czynnika, a nie e-mail, ponieważ Twój telefon komórkowy jest mniej narażony na ryzyko niż twoje konto e-mail.

3. Użyj osobnego adresu e-mail „Burner” dla kont mediów społecznościowych

Możesz już użyć adresu e-mail nagrywarki, aby zbierać promocje marketingowe i inne komunikaty o niskim priorytecie. Rozsądnie jest też założyć całkowicie oddzielne konto dla palących wyłącznie do aktywności w mediach społecznościowych i sprawdzać je kilka razy w tygodniu. O ile całkowicie nie wyłączysz powiadomień, Twoja aktywność wygeneruje dużą liczbę alertów, które bez wątpienia chętnie podzielisz na przedziały.

Co ważniejsze, wiadomość e-mail zawierająca informacje o nagraniach oddziela osobowości z mediów społecznościowych od osobowości w świecie rzeczywistym. Ma to kluczowe znaczenie dla bezpieczeństwa konta i - jeśli chcesz pozostać częściowo lub całkowicie anonimowy w mediach społecznościowych - również dla celów prywatności.

4. Zabezpiecz urządzenia mobilne za pomocą aplikacji społecznościowych

Po otrzymaniu nowego telefonu natychmiast pobierz wszystkie aplikacje społecznościowe, z których planujesz regularnie korzystać, jeśli nie są wstępnie zainstalowane. Pozwala to uniknąć konieczności wylogowywania się z każdego konta po zakończeniu każdej sesji aktywności. Alternatywa - ustawienie przeglądarki mobilnej do zapamiętywania danych logowania - osłabia twoje bezpieczeństwo.

5. Zaktualizuj jak najszybciej do najnowszych wersji aplikacji

Im dłużej odkładasz aktualizacje wersji, tym bardziej prawdopodobne jest, że całkowicie o nich zapomnisz. Gdy aplikacja społecznościowa poprosi Cię o aktualizację, zrób to jak najszybciej. Nowe wersje aplikacji zazwyczaj zawierają łaty bezpieczeństwa, które usuwają luki wykryte od czasu wydania ostatniej wersji.

6. Zrozum, jakie informacje możesz kontrolować, a których nie możesz kontrolować

Każda platforma mediów społecznościowych ma swój własny związek z koncepcją prywatności. Od Ciebie zależy, jak będzie wyglądać ten związek i jak wiele możesz zrobić, aby go ukształtować.

Zacznij od zapoznania się z warunkami użytkowania i polityką prywatności każdej platformy. Tak, są to długie dokumenty pełne legalnego żargonu, ale spróbuj. Następnie zapoznaj się z prostymi angielskimi ustawieniami prywatności każdej platformy. Każda platforma umożliwia użytkownikom kontrolę nad widocznością postów, widocznością profilu, tagowaniem i udostępnianiem lokalizacji. Pamiętaj, że większość platform domyślnie zapewnia większe udostępnianie i widoczność, więc musisz ręcznie zmienić ustawienia konta, jeśli na przykład chcesz, aby Twoje posty pojawiały się tylko w sieci znajomych lub obserwujących.

Na koniec przejrzyj ograniczenia zdolności każdej platformy do kontrolowania przepływów informacji. Wielu użytkowników Facebooka zaskakuje fakt, że nawet prywatne lub półpubliczne zdjęcia mogą pojawiać się w indeksach obrazów wyszukiwarek. Jeśli nie chcesz, aby obraz lub post został wyświetlony w Internecie, nie publikuj go wcale.

7. Ogranicz widoczność postów

Każda platforma społecznościowa ma inne protokoły widoczności. Na Facebooku masz możliwość tworzenia swoich treści:

- Widoczny tylko w sieci znajomych

- Widoczny dla przyjaciół i przyjaciół znajomych

- Widoczny dla wszystkich użytkowników

Twitter pozwala użytkownikom „chronić” tweety, dzięki czemu ich posty są niewidoczne dla osób, które nie obserwują. Instagram ma podobne ustawienie.

Wybierz ustawienie widoczności postów, w którym Ty i Twoi bliscy czujecie się swobodnie. Jeśli chcesz udostępniać treści i zdjęcia bez powiązania ich z rzeczywistą osobą, rozważ utworzenie drugiego, anonimowego konta na platformach społecznościowych, które to umożliwiają. Zarówno Twitter, jak i Instagram, podobnie jak Snapchat. Sieci wypełnione anonimowymi kontami są jak kluby tylko dla członków, w których użytkownicy mogą być bardziej szczerzy wobec siebie i innych, a zasady etykiety w mediach społecznościowych nie są tak rygorystyczne. Niektóre mało wymagające platformy społecznościowe istnieją do określonych celów; sprawdź głębokie zanurzenie The Guardian w świecie „Finstagram”, aby uzyskać dobry przykład.

8. Ogranicz lub wyłącz udostępnianie lokalizacji

Udostępnianie lokalizacji ma niezliczone uzasadnione zastosowania, takie jak powiadamianie znajomych, że jesteś fanem nowej kawiarni, którą często odwiedzasz, umieszczanie szpilek w nowatorskim doświadczeniu dla potomności lub robienie skromności na temat międzynarodowych wakacji, które lubisz.

Jeśli korzystasz z mediów społecznościowych w celach zawodowych, możesz użyć udostępniania lokalizacji, aby zareklamować swoją obecność na targach, zbudować buzzy do prezentacji, którą zamierzasz przedstawić, lub podkreślić charytatywną pracę, którą wykonujesz w społeczności.

To powiedziawszy, udostępnianie lokalizacji jest sprzeczne z prywatnością. Jeśli nie chcesz, aby ludzie wiedzieli, gdzie jesteś w danym momencie, wyłącz udostępnianie lokalizacji na każdym koncie w mediach społecznościowych i odrzuć, aby określić, skąd piszesz po wyświetleniu monitu. Aby zapewnić dodatkową ochronę, wyłącz także nie-społecznościowe udostępnianie lokalizacji; WIRED ma podstawowe informacje o tym, jak udaremnić śledzenie lokalizacji pod radarem przez Google.

9. Pomiń dane osobowe w swoich profilach

Traktuj każdy profil w mediach społecznościowych lub stronę „o mnie” jako opcjonalną. Jeśli chcesz ujawnić swoje rodzinne miasto lub okolicę, szkołę średnią lub kolegium, pracodawcę lub urodziny, idź do przodu. Ale nie czuj się zobowiązany; „Wszyscy to robią” nie ma znaczenia.

10. Sprawdź wszystkich znajomych i śledź prośby

Nie każdy, kto chce zaprzyjaźnić się z mediami społecznościowymi, ma czyste zamiary. Postaw poprzeczkę wysoko, wymagając od potencjalnych przyjaciół i obserwujących, aby szukali Twojej zgody na platformach, które to umożliwiają. Na przykład domyślne ustawienie Instagram to „otwórz obserwuj”, co oznacza, że każdy może obserwować twoje konto, ale łatwo to zmienić.

Nabierz nawyku sprawdzania każdego przyjaciela lub podążaj za prośbą, nawet jeśli osoba ta wydaje się znajoma. Spójrz na ich profil i treści dostępne publicznie. Czy rozpoznajesz ich zdjęcie? Czy wydają się publikować legalne treści, a nie ogólne zdjęcia pobrane z domeny publicznej lub niejasne aktualizacje, które niewiele mówią o tym, kim są? Czy komunikat towarzyszący prośbie o połączenie ma sens, czy jest wyraźnie wycięty i wklejony z szablonu?

Oczywistym jest, że mniej prawdopodobne jest, że zostaniesz spamowany, nękany lub oszukany przez znajomych z mediów społecznościowych, których znasz i którym ufasz. Ale sam fakt sprawdzenia swoich obserwujących nie całkowicie uniemożliwi Ci ujawnienie się, szczególnie na platformach, które pozwalają osobom niebędącym obserwatorami komunikować się z użytkownikami publicznymi. Aby zwiększyć ochronę, zmień ustawienia prywatności swojego konta i zmniejsz widoczność swoich treści.

11. Uważaj na znajomych i podążaj za sugestiami

Podejdź do sugestii znajomych i obserwujących platformę społecznościową z takim samym sceptycyzmem, jak w przypadku znajomych i postępuj zgodnie z prośbami. Pamiętaj, że niezależnie od tego, co próbujesz wydobyć z mediów społecznościowych, osoby korzystające z używanych platform prawdopodobnie nie mają tych celów. Mają akcjonariuszy i zarządy, aby zadowolić, więc zrobią wszystko, aby poprawić swoje wskaźniki. Nie ma dla nich znaczenia, czy sugerowane przez nich połączenia mają jakąkolwiek wartość. To zależy od ciebie.

12. Uważaj na fałszywe lub naruszone konta

Chociaż staranne sprawdzanie powinno wyeliminować fałszywe lub narażone na szwank konta, można to obejść przy pomocy dobrze zaprojektowanego oszustwa. Konta mogą się również zmienić na gorsze po połączeniu się z nimi.

Często spotykam się z tym problemem na LinkedIn. Ponieważ LinkedIn nie ma wielu przezroczystych fałszywych lub spamerskich kont, jestem dość wiarygodny, jeśli chodzi o przyjmowanie próśb o połączenie i sugestii. Zaczęłam żałować tej łatwowierności, gdy nowe połączenia, których nie znam zbyt dobrze, lub w ogóle, w prawdziwym życiu, wysyłaj mi bezpośrednie wiadomości o niezamówionych ofertach sprzedaży lub zleceniach pracy.

To także problem na Twitterze. W pewnym momencie miałem „otwarte” bezpośrednie wiadomości, co oznacza, że każdy użytkownik Twittera może wysłać mi prywatną wiadomość. Kilkadziesiąt wiadomości spamowych później, to już nie jest przypadek, ale wciąż dostaję dziwne, niechciane wiadomości od botów i trolli zbyt często, aby zapewnić wygodę.

13. Blokuj lub wycisz liberalnie

Najlepszym sposobem radzenia sobie z botami i trollami jest ich uciszenie. Dowiedz się, jak to zrobić skutecznie na każdej używanej platformie społecznościowej. Twitter i Facebook mają funkcje „blokowania”, które czynią cię niewidocznym dla antagonistów. Twitter ma również przycisk „wycisz”, który ucisza tweety z określonych kont bez powiadamiania właścicieli kont. Mogą męczyć cię wszystko, co chcą, ale bezskutecznie.

Blokowanie i wyciszanie to skuteczne sposoby tłumienia nękania bez przypadkowego eskalowania sytuacji. Nie są one jednak odpowiednie, gdy groźby są ukierunkowane i konkretne lub masz powód, by sądzić, że ty lub twoi bliscy mogą być w niebezpieczeństwie. Zgłoś ciągłe nękanie w mediach społecznościowych i wszelkie wiarygodne zagrożenia skierowane do Ciebie lub Twoich bliskich zespołowi obsługi klienta platformy społecznościowej oraz lokalnym lub federalnym organom ścigania.

14. Unikaj publikowania poufnych informacji

Nigdy nie odpowiadaj na żądania mediów społecznościowych dotyczące Twojego numeru ubezpieczenia społecznego, numeru prawa jazdy lub numerów kont finansowych, bez względu na to, jak wiarygodna wydaje się strona wnioskująca.

Większość renomowanych organizacji oświadcza wprost, że nie prosi o takie informacje w wiadomości e-mail lub w mediach społecznościowych. Jeśli z jakiegoś powodu potrzebują twoich poufnych informacji, zazwyczaj proszą cię o zalogowanie się na konto, a nie o bezpośrednią odpowiedź na żądanie. Zgłoś konta w mediach społecznościowych, które proszą o podanie danych osobowych do odpowiedniego zespołu zapewniania jakości, ponieważ istnieje duże prawdopodobieństwo, że są oszustwem.

15. Nie ujawniaj szczegółowych informacji o codziennej rutynie lub wzorach podróży

Nie dokumentuj nadmiernie swojej codziennej rutyny lub podróży poza miasto w czasie rzeczywistym. Im więcej informacji podasz na temat swoich ruchów, tym łatwiej będzie skorzystać ze strony złośliwych stron. Przykłady informacji, których prawdopodobnie nie powinieneś udostępniać, obejmują:

- Twój adres domowy lub nazwę budynku mieszkalnego

- Twoje wzorce zakupów online lub gdy oczekujesz pakietu

- Gdzie i kiedy pracujesz

- Planowane daty podróży i miejsca docelowe

- Ustalenia dotyczące opieki nad dziećmi i zwierzętami

16. Ręcznie wyloguj się po każdej sesji

Nabierz nawyku wylogowywania się z kont mediów społecznościowych po każdej sesji aktywności. Wylogowanie zmniejsza ryzyko narażenia się na nieświadomy atak na konto. Na przykład, jeśli korzystasz z niezabezpieczonej sieci bezprzewodowej po zalogowaniu się na swoje konta w mediach społecznościowych, konta te mogą być narażone na ataki hakerskie lub przechwytywanie bez Twojej wiedzy.

17. Nie pozwól innym publikować na twoich kontach

Nie podawaj haseł do mediów społecznościowych, nawet zaufanym znajomym i członkom rodziny. Możesz zrobić wyjątek dla romantycznego partnera, ale musisz zmienić wszelkie wspólne hasła, jeśli relacja pójdzie na południe.

Rozumowanie tutaj jest dwojakie. Po pierwsze, trzymanie haseł dla siebie znacznie zmniejsza ryzyko, że zostaną ujawnione światu, nieumyślnie lub celowo. Po drugie, nawet jeśli mają najlepsze intencje, autoryzowani użytkownicy kont nie są tobą. Ich wątpliwa ocena dotyczy Ciebie, gdy publikują posty z Twojego konta.

To samo dotyczy pracowników lub kontrahentów upoważnionych do publikowania na kontach w mediach społecznościowych. Jeśli nie możesz uniknąć przyznania menedżerowi mediów społecznościowych lub wirtualnemu asystentowi dostępu do osobistych lub korporacyjnych kont społecznościowych, to do ciebie należy jasne ustanowienie standardów publikowania i regularne sprawdzanie udostępnianych treści.

18. Nie klikaj niechcianych linków

Nigdy nie klikaj niechcianych łączy, nawet jeśli znasz nadawcę. Pamiętajcie, że klęska przeszywania przez Departament Obrony rozpoczęła się od pozornie nieszkodliwych linków, które zostały uznane za uzasadnione.

19. Aplikacje weterynaryjne wymagające uprawnień do profilu lub danych osobowych

Sprawdź wszystkie aplikacje innych firm, które żądają uprawnień do profilu społecznościowego lub danych logowania, aby działały poprawnie, i rozważ odrzucenie takich żądań. Lista znanych aplikacji, które nie zostały naruszone, jest krótsza niż lista aplikacji, które mają, dlatego ważne jest, aby zdawać sobie sprawę z szans, że aplikacja innej firmy może stać się medium do kompromisu na kontach w mediach społecznościowych . Dotyczy to zarówno ulubionych aplikacji innych firm, jak i wielu mało używanych aplikacji zbierających kurz na dysku twardym.

20. Unikaj quizów i gier

Niezależnie od tego, jak są zabawne, quizy i gry w mediach społecznościowych mogą ujawniać więcej informacji osobistych lub behawioralnych, niż gracze są gotowi ujawnić, czasem z oszałamiającymi konsekwencjami. Według Politico Europe, obecnie nieistniejąca firma danych w Wielkiej Brytanii, Cambridge Analytica, wykorzystała wewnętrzne i zewnętrzne quizy osobowości do zebrania danych o dziesiątkach milionów użytkowników Facebooka na całym świecie, a następnie wykorzystała swoje wyniki do stworzenia archetypów behawioralnych dla brytyjskich i amerykańskich wyborców.

Chociaż użytkownicy dobrowolnie uczestniczyli w tych quizach, władze Wielkiej Brytanii oskarżyły Cambridge Analytica o gromadzenie danych użytkowników bez zgody i wykorzystywanie ich z naruszeniem oczekiwań użytkowników w zakresie prywatności. Nie jest jasne, jak rozpowszechniona jest ta praktyka, ale przypomina, że głupie quizy w mediach społecznościowych często wymagają więcej niż na pierwszy rzut oka.

21. Nie loguj się w publicznych sieciach Wi-Fi lub komputerach

W miarę możliwości unikaj publicznych sieci Wi-Fi i urządzeń, takich jak komputery w hotelowych centrach biznesowych. Jeśli musisz zalogować się do kont mediów społecznościowych w sieciach publicznych lub urządzeniach, użyj wirtualnej sieci prywatnej (VPN) do szyfrowania informacji wysyłanych i odbieranych podczas sesji.

Korzystaj z neutralnych, wiarygodnych zasobów, aby odróżnić wiele VPN na rynku dzisiaj - podsumowanie CNET jest bardzo dobre, na przykład - i pobierz VPN, który wydaje się najlepiej pasować do twoich potrzeb. Sieci VPN z najwyższej półki zazwyczaj kosztują gdziekolwiek od 3 do 10 USD miesięcznie, ale koszt jest wart ochrony i spokoju.

22. Użyj ścisłej kontroli rodzicielskiej

Użyj kontroli rodzicielskiej dostosowanej do wieku, aby ograniczyć lub odmówić dostępu dzieciom do mediów społecznościowych. Niektóre aplikacje społecznościowe mają wbudowane elementy sterujące; na przykład Facebook Messenger ma funkcję „czasu uśpienia”, która pozwala rodzicowi ustawić dopuszczalne czasy użytkowania. Aby uzyskać bardziej kompleksowe podejście do kontroli rodzicielskiej, weź pod uwagę renomowaną aplikację innej firmy, taką jak FamilyTime, która kosztuje 45 USD rocznie.

23. Pomyśl dwa razy przed opublikowaniem osobistych zdjęć

Jedynym pewnym sposobem na zachowanie anonimowości w mediach społecznościowych jest nie korzystanie z mediów społecznościowych. W przeciwnym razie możesz ustawić wysoki standard dla swoich postów i popełnisz błąd polegający na tym, że w ogóle nie publikujesz postów.

Jest to szczególnie ważne w przypadku zdjęć, które mogą pojawiać się w indeksach wyszukiwarek, nawet przy agresywnej kontroli prywatności. Nie publikuj niczego, czego nie chciałbyś widzieć od swojego pracodawcy, współpracowników lub klientów.

24. Ogranicz liczbę logowania społecznościowego

Niezliczone aplikacje innych firm, od pakietów muzycznych, takich jak Spotify, po platformy wydawnicze takie jak Medium, pozwalają użytkownikom zalogować się i pozostać zalogowanym za pośrednictwem kont społecznościowych, najczęściej Facebooka. Jest to wygodne, ale także niebezpieczne. Jednym z najstraszniejszych aspektów hackowania Facebooka w 2018 r. Był kompromis wielu kont aplikacji innych firm, które dotknięci użytkownicy powiązali z ich kontami na Facebooku. Warto użyć unikalnego hasła do każdej aplikacji innej firmy.

Ostatnie słowo

Media społecznościowe mają pozytywny wpływ na moje życie. Używam Facebooka, aby nadążać za starymi przyjaciółmi i odległymi relacjami, z którymi prawie na pewno straciłbym kontakt w przeciwnym razie. Opieram się na Instagramie w poszukiwaniu inspiracji i komicznej ulgi. Twitter zaspokaja mój apetyt na wiadomości i informacje z różnych źródeł. LinkedIn nadaje wiarygodność mojej działalności zawodowej i utrzymuje kontakt z wpływowymi ludźmi, których opinie i porady cenię.

Wiem jednak, że nie można lekceważyć problemów mediów społecznościowych, zarówno zagrożeń bezpieczeństwa, jak i podstępnego wpływu na społeczeństwo i dyskurs publiczny. Pozostawiam to mądrzejszym ludziom, by zmagali się z tym drugim, więc na razie powiem tylko: bądź bezpieczny.

Czy kiedykolwiek padłeś ofiarą kradzieży tożsamości lub innej złośliwej działalności w mediach społecznościowych? Co się stało?